| Information |

Ip : 216.73.216.15 |

| Navigate : Mozilla |

| Optimiser : Mozilla |

| Unknow |

|

|

| --| Nmap |-- |

1 Avant Propos 1 Avant Propos |

2 Command 2 Command |

3 Usurpation 3 Usurpation |

4 Nmap --help [fr] 4 Nmap --help [fr] |

5 Installation 5 Installation |

| ..: Nmap Linux/Backtrack/Ubuntu :.. | |

1 Avant-Propos :

| |

|

Nmap est un software Open source créé par Foydor et distribué par Insecure.org. Nmap pemert d'éffectuer des scan pour détecté les ports ouverts sur une machine grâce sont Hostname ou par son addresse ip, il nous informe sur les services hébergés, ou il nous informe sur le type OS (Opérating System). Il est devenu l'un des logiciels des administrateurs réseaux !.Fonctionnant sur les plateform Windows,linux,BSD et Solaris. Pour scanner les ports d'une machine nmap utilise différente technique basé sur les protocol suivant : TCP , IP , ICMP . Nmap et aussi connu pour avoir été utilisé dans certains film dont Matrix Reloaded : Trinity se sert de nmap pour pirater la centrale électrique.

Voici quelque commande d'utilisation Nmap en français : |

2 Command Nmap

| |

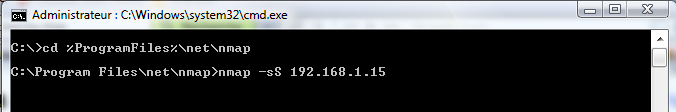

1.1 Voir tous les ports ouverts sur une machine [SYN] pas de log sur la machine scanné. | |

root@bt:~# nmap -sS 192.168.1.15 | |

| 1.2 Scan tous les ports UDP : | |

root@bt:~# nmap -sU 192.168.1.15 | |

| 1.3 Voir si une machine est sur le réseaux | |

root@bt:~# nmap -sP 192.168.1.15 | |

| 1.4 Scanner une plage d'ip de 0 a 255 : | |

root@bt:~# nmap 192.168.1.0-255 | |

| 1.5 Connaitre l'Operating System d'une machine (TCP/IP) + pas de log: | |

root@bt:~# nmap -sS -O 192.168.1.15 | |

| 1.6 Si -O echoue demander dans une liste d' Opérating System potentiel : | |

root@bt:~# nmap -O --osscan-guess 192.168.1.15 | |

| 1.7 Précisé les ports de recherche : | |

root@bt:~# nmap -sS -p 131,80,440,1863 192.168.1.15 | |

| 1.8 Créé un fichier de sorti ( enregistre les données de nmap dans un fichier de sorti ) : | |

root@bt:~# nmap -oN Exit.log 192.168.13.15 | |

| 1.9 Scanner les port de 0 à 80 et ceux supérieur a 4000 : | |

root@bt:~# nmap -p 0-80,4000 192.168.1.15 | |

| 1.10 Scanner des serveur web au hasard : | |

root@bt:~# nmap -V -sS -iR 0 -p 80 | |

| 2 Exemple | |

root@bt:~# nmap -sS -p 80,21,138,137,1863 -oN addr.log -O 66.249.92.104 | |

| Dans cette exemple nous avons : -sS : Pas de log sur la machine scanée-p 0,0,0 : Nous demandons de scanné les ports suivants -oN : Création d'un fichier de sortie -O : Détection de l'OS. | |

| |

3 Usurpation avec nmap | |

| Usurper l'addresse ip du routeur on scan 192.168.1.15 en se fesant passe par 192.168.1.1 ( addresse ip du routeur ) sur l'interface eth0 depuis le port 80 | |

root@bt:~# nmap -S 192.168.1.1 -g 80 -e et0 -P0 192.168.1.15 | |

| Usurper addresse @MAC : | |

root@bt:~# nmap --spoof-mac 00:00:00:00:00:00:00 192.168.1.1 root@bt:~# nmap --spoof-mac HOSTNAME 192.168.1.1 | |

4 Nmap --help in french | |

Spécification des hôtes : | |

-iL <input file name> : Lit la liste des hôtes spécifié dans un fichier -iR <num host> : Chosisit des cible au hasard --exclude (host1,host2,host3,...): Exclut des hôtes/réseaux du scan --excludefile | |

| Découverte des hôtes : | |

-sL : List Scan : Listes simplement les hôes a scanné -sP: Ping Scan - Ne fait que déterminer si les hôtes sont en ligne -P0: Considére que tous les hôtes sont en ligne évite la découverte des hôtes -PN: Considérer tous les hôtes comme étant connectés -saute l'étape de découverte des hôtes -PS/PA/PU [portlist]: Découverte TCP SYN/ACK ou UDP des ports en paramètre -PE/PP/PM: Découverte de type requête ICMP echo, timestamp ou netmask -PO [num de protocole]: Ping IP (par type) -n/-R: Ne jamais résoudre les noms DNS/Toujours résoudre [résout les cibles actives par défaut] --dns-servers (serv1[,serv2],...): Spécifier des serveurs DNS particuliers --system-dns: Utilise le resolveur DNS du système d'exploitation | |

| Technique de scan | |

-sS/sT/sA/sW/sM: Scans TCP SYN/Connect()/ACK/Window/Maimon -sN/sF/sX: Scans TCP Null, FIN et Xmas -sU: Scan UDP (Cette option ne fonctionne pas en IPv6) --scanflags (flags): Personnalise les flags des scans TCP -sI (zombie host[:probeport]) : Idlescan (scan passif) -sO: Scan des protocoles supportés par la couche IP -b (ftp relay host>): Scan par rebond FTP --traceroute: Détermine une route vers chaque hôte --reason: Donne la raison pour laquelle tel port apparait à tel état | |

| Spécification des ports et ordres de scans | |

-p (plage de ports): Ne scanne que les ports spécifiés Exemple: -p22; -p1-65535; -pU:53,111,137,T:21-25,80,139,8080 -F: Fast - Ne scanne que les ports listés dans le fichier nmap-services -r: Scan séquentiel des ports, ne mélange pas leur ordre --top-ports (nombre): Scan (nombre) de ports parmi les plus courants --port-ratio (ratio): Scan (ratio) pourcent des ports les plus courants | |

| Détection de service et version : | |

-sV: Teste les ports ouverts pour déterminer le service en écoute et sa version

--version-light: Limite les tests aux plus probables pour une identification plus rapide --version-intensity (niveau): De 0 (léger) à 9 (tout essayer) --version-all: Essaie un à un tous les tests possibles pour la détection des versions --version-trace: Affiche des informations détaillées du scan de versions (pour débogage) | |

5 Installation : | |

Installation sous backtrack, ubuntu etc... : | |

Nmap Debian Package Nmap Debian Package | |

| |

| Nmap Win32 : | |

Download Nmap-win32 Download Nmap-win32 | |

| Utilisation en mode console Démarer, Executer, taper cmd une fenêtre va s'ouvrir taper : | |

| |

Lien Externe :

| |

Site nmap.org Site nmap.org Nmap - Download - Nmap - Download - | |